※本記事はDarsana ID会員記事です。記事の続きは会員登録(無料)の上、ログインしてご覧ください。

クラウドの進展でセキュリティの常識が大きく変わる中、企業は新たなセキュリティのグランドデザインをどう描けばいいのか──。2021年3月、その解を考えるオンラインセミナーが開催された。

イベントには、「脱・境界型」のセキュリティを推進しているZOZOテクノロジーズ コーポレートエンジニアリング部 部長の荻原直也氏、セキュリティ分野の識者であるMicrosoft 365ビジネス本部 プロダクトマーケティングマネージャーの山本築氏、ITコンサルティングを手掛けるAnityA(アニティア)の中野仁が登壇。セミナーの前半では、山本氏が、脱・境界型セキュリティを実装するための考え方、荻原氏が脱・境界型セキュリティを社内に実装するプロセスを紹介した(前編の記事を参照)。

セミナーの後半では、山本氏、荻原氏に、企業のIT部門でシステム企画を担当してきた、AnityA代表取締役の中野仁が加わり、「脱・境界型セキュリティのリアル 実装を妨げる問題と解決策を考える」と題した鼎談を行った。

前半でのプレゼンテーションを受け、企業のITセキュリティを守る現場で起こりがちな課題や、「脱・境界型」への取り組みを進めていく上での具体的な手順について深掘りする内容となった。

移行に向けた第一歩は「ゼロトラストの全体像」を捉えること

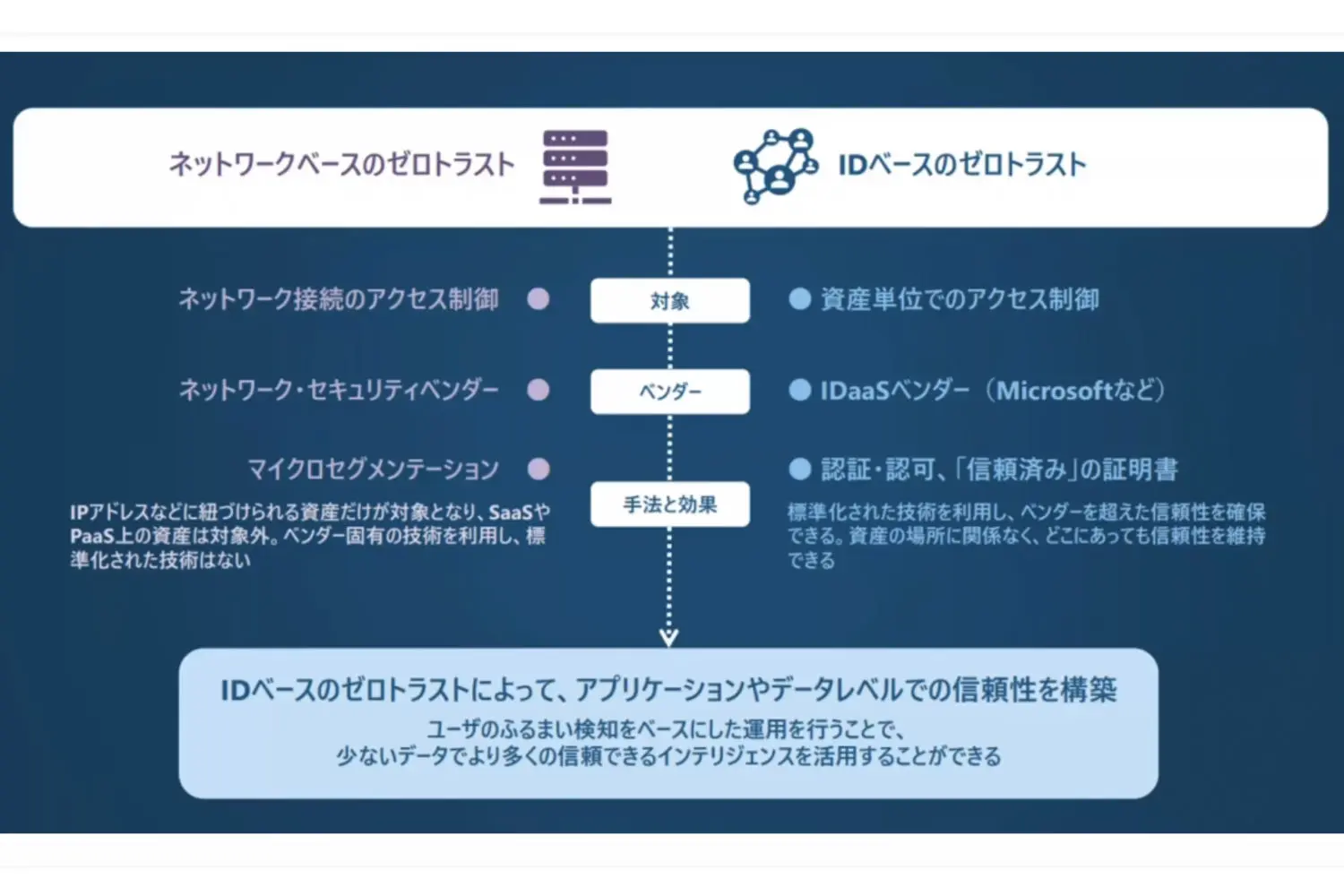

「脱・境界型セキュリティ」のリファレンスとなるアーキテクチャとしては、米国国立標準技術研究所(NIST)の定義した「ゼロトラスト・アーキテクチャ」が有名だ。鼎談の冒頭で中野氏は山本氏に対し、近年、バズワード的に注目を集める「ゼロトラスト」の全体像が、日本企業でどの程度まで認識されているのかについて聞いた。

山本氏は、各セキュリティベンダーがそれぞれの価値観に基づいて、ゼロトラストを言い立てていた3~4年前の「カオスな状況」と比較して、ここ2~3年の間は「サイバーセキュリティ全体のフレームワークを意識しながら、ゼロトラストの実現について検討を進めるユーザーが増えた」と話す。

「情報が出そろったことで、各領域に、どんなソリューションがあるのかのマッピングが可能になってきた。自社の状況と、ソリューションを照らし合わせながら『今、自社はどこまでできているのか』『どの部分が足りていないのか』といった形で検討を進める企業が増えてきている。実装状況は、企業によってまだ差がある」(山本氏)

中野氏も「確かに、ゼロトラストの情報が一般的に理解できる形で整理されてきたのは、ここ2~3年」と同意しつつ、ITの「全体像」つまり「アーキテクチャ」が、ITのビジネス貢献にあたっては、極めて重要だと強調した。

「セキュリティだけでなく企業IT全般に言えることだが、システムを理想の状態まで一気に持っていくことが難しくても、全体像が描けていれば、自分たちが今どこにいて、これから何をどの順番でやるべきか──の道筋が付けられる。逆に、それがないとシステムはカオスになり、結果としてビジネスに貢献できなかったり、悪影響を与えてしまったりすることが増えてくる」(中野氏)

つまり、「全体観を見失わないこと」と、その上で「要素技術を適切に組み合わせること」で、課題を解決すべき──というわけだ。

「脱・境界型セキュリティを目指すプロジェクトを実体験したことで、『全体像』への認識に変化はあったか」という中野氏の問いに対し、荻原氏は「調査を進めるうちに、いろいろと見えてきたことがあった」と振り返る。

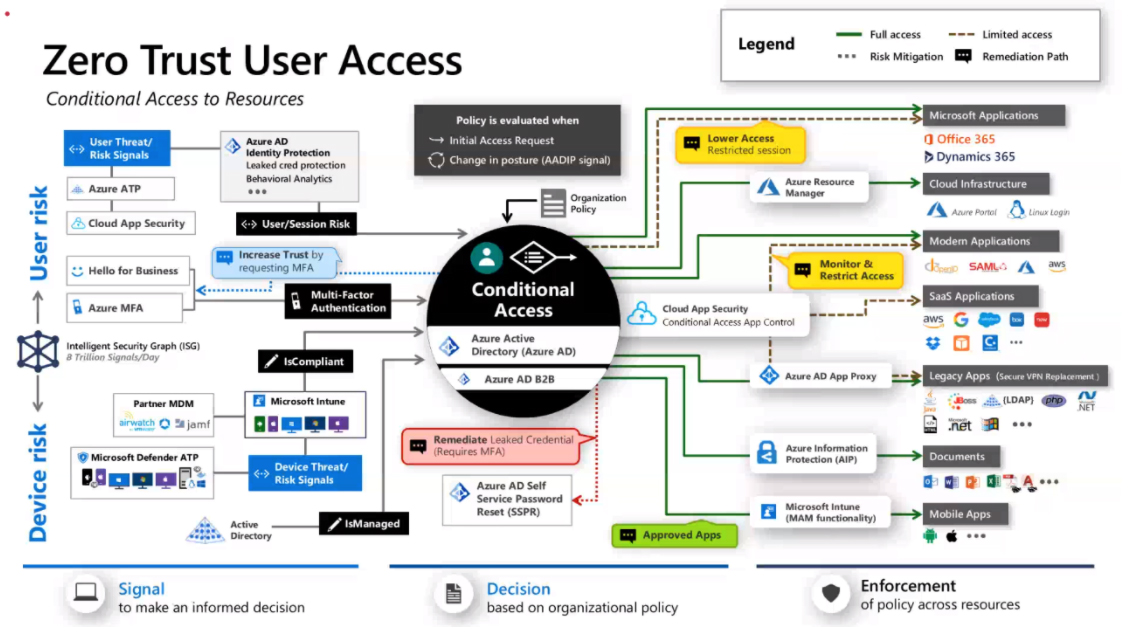

「開始時の目的設定の段階では、IDaaS、MDM、EDR(Endpoint Detection and Response)あたりまでしか考慮しておらず、CASB(Cloud Access Security Broker)までは目を向けていなかった。しかし、調べるうちに、さまざまな連携が可能なことが分かってきた。

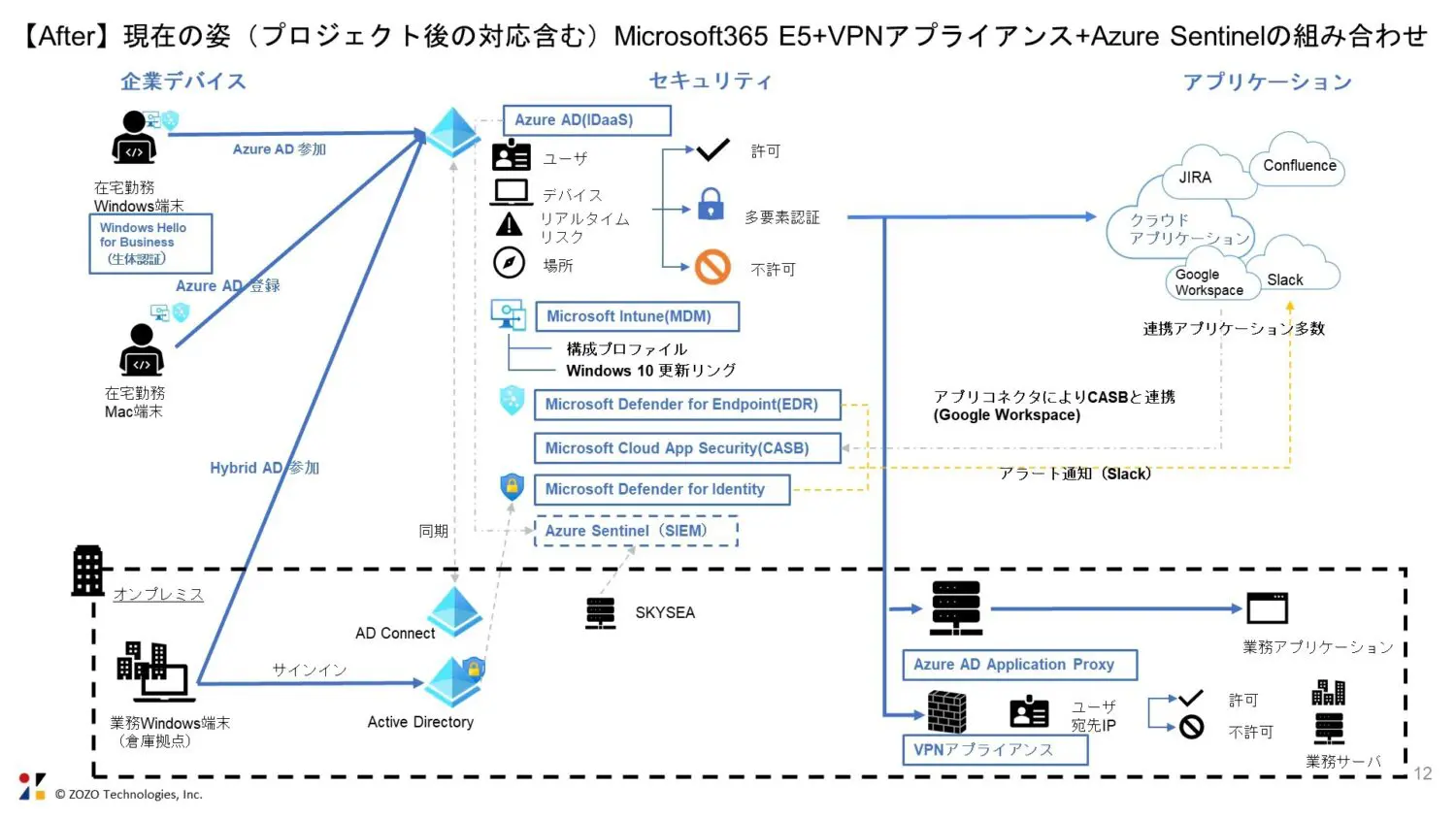

一般論として、脱・境界型を目指す際に『VPNは排除すべき』という意見もあるが、われわれの場合、オンプレミスの開発環境にアクセスできるようにしたいというニーズがあり、それをAzure ADとSSO連携することにより実現した。現状は、IDaaS(Azure AD)のアプリケーションプロキシとVPNアプライアンスを組み合わせるという形に落ち着いている」(荻原氏)

脱・境界型セキュリティを推進する「組織づくり」の実際

ここから、議論のテーマは「脱・境界型セキュリティの導入と、運用後のための組織づくり」に移った。ZOZOテクノロジーズの場合、導入プロジェクトは7~8人の体制で臨み、現在は兼任の3人がセキュリティ担当者として運用にあたっているという。

「導入、運用のいずれのフェーズも、基本的には内製で行っている。オンプレミスに詳しいメンバーがどうしても多くなるため、特にActive Directoryに詳しいメンバーが、マイクロソフトのドキュメントを紐解きながら構築を進めていった。

現在は運用チームのSlackチャンネルに、マイクロソフトの担当者にも入ってもらい、FastTrackを活用している」(荻原氏)

Microsoft FastTrackは、Microsoft 365やAzureなど、特定のクラウドサービス導入を支援するためのプランで、150以上のライセンスを購入している企業が利用できる。契約した製品を組織で導入展開していくために、必要な技術情報の提供、ガイダンスなどを受けられる。これは、該当サービスのライセンスを持つ組織であれば、追加料金なしで受けられる。

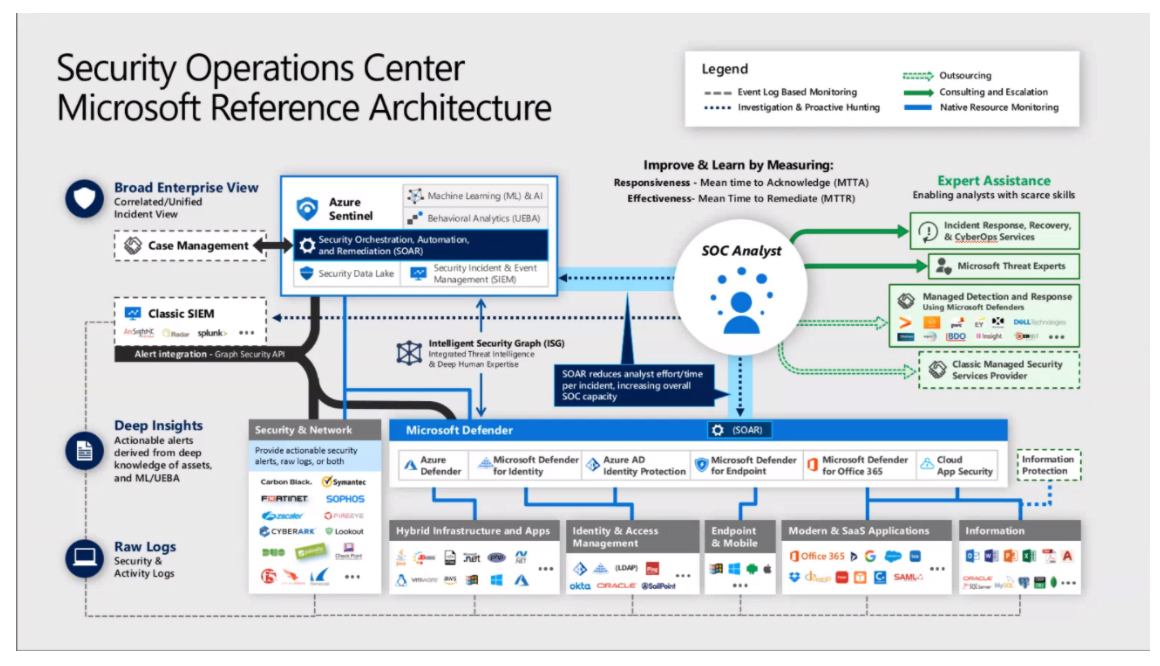

中野氏が「セキュリティ運用の内製化を進めるにあたって、メンバーのスキルシフトが必要だったと思うが、そこに抵抗はなかったか。その点で考慮したことはあるか」と聞くと、荻原氏は「現状、全員が兼任。これについては、課題だと感じていて、将来的にはSOC(Security Operation Center)化のような形で、専任の担当者を育てていかなければ厳しくなっていくだろうと思っている」とした。

企業の規模や業界にもよるが、一般的な問題として、社内でセキュリティ専任の組織、担当者を充てられる企業は多くない。山本氏によれば「数万ユーザー規模の大規模法人でも、SOC担当者が1~2人というケースは多い」という。加えて、セキュリティ関連の人材は、育成の難易度も高いという課題もある。

「今のところ、OSやインフラのような、よりITの根本に近いところの知識を持っている人、興味を持っている人が取り組むことが一番の近道なような気がしている。とはいえ、企業がセキュリティを内製化する際のアプローチは、これから議論が必要なテーマ。個人的にも、実際に取り組んでいる方々と話して、理解を深めたい」(山本氏)

企業がセキュリティの内製化を目指すことで、既存パートナーとの関係に変化が生まれるケースもあるだろう。中野氏は「部分的には外部委託するにしても、企画から、導入、運用のすべてを丸投げするというのは、良いやり方ではない」と指摘する。山本氏も「丸投げすることで、結果的に時間とコストの双方が余計にかかるケースも多い。全体の運用効率までを考えて、委託する範囲を決めるべきだ」とした。

その判断の一助となるのが「MTTA(Mean Time to Acknowledge)」「MTTR(Mean Time to Resolve)」といったインシデント対応に関わる指標だ。MTTAは「インシデントの発生から、それを検知するまでの平均時間」、MTTRは「検知したインシデントに、適切な対応が行われて解消するまでの平均時間」を表す。

山本氏は「まずは、これらの指標をベースに現状を把握するべき。内製するにしろ、パートナーに委託するにしろ、これらが測れなければ、客観的な評価や検討はできない。パートナー選択にあたっても、24/365対応だけでなく、MTTA/MTTRのような指標をもとに効果を評価できる体制を作っていく必要がある」とした。

「ITセキュリティはコスト」と考える経営陣を説得するための材料は?

MTTA/MTTRのような指標に基づくセキュリティの「効果測定」の話を受け、中野氏は「経営に対して、脱・境界型セキュリティの必要性や意味を理解してもらう際にも、そうした指標がとれるシステムデザインは必要」と話す。

「今後は、客観的な指標がないままに社外のパートナーと付き合っていくのは、難しくなる。仕事の成果を正しく評価できない状態で、適正かどうかが分からない額のコストが掛かり続けることになるためだ。経営層には『ITセキュリティはコスト』という意識が根強くある。MTTA/MTTRのような指標は、セキュリティ対策を講じる意味やその価値を、実際の成果と合わせて示すための物差しになるはず。そうした議論は重要だが、まだ十分に行われていない」(中野氏)

ZOZOグループにおいては、経営陣のセキュリティに対する理解があったことに加え、コロナ禍以前から、働き方改革の一環としての「リモートワーク」導入に対してコンセンサスがあったことが後ろ盾になったという。

「新しいセキュリティアーキテクチャを構築することについては、リモートワークの実施にあたって、必要不可欠な条件として、最初から組み込まれていた。それもあって、必要な投資や動きに待ったが掛かるといったことは基本的になかった」(荻原氏)

中野氏は、山本氏に対し「セキュリティ投資に対する、日本企業と外資の意識の違いが、脱・境界型への移行にあたって壁になっていると感じることはあるか」と聞いた。山本氏は「米国の場合、会社の中に強いIT組織があることが多い一方で、日本企業の場合は情報子会社やパートナーの権限、責任が大きい。それが、投資を含む経営者の意思決定を鈍らせる原因のひとつにはなっていると思う」とした。しかし、近年のコロナ禍において、企業に「リモートワーク」の導入が半ば強制的に求められるようになったことで、状況に変化が出てきているという。

「大規模なリモートワークの実施にあたって、セキュリティの方法論を変えなければならないことは、経営者も認めざるを得ない状況にある。それに乗じて『ゼロトラストにしなければ、完全なリモートワークはできない』と押し切ってしまうのも、ひとつのやり方ではある。しかし、できればこの機に、なぜ『ゼロトラスト』なのか、その意義についても理解してもらえるように進めれば、今後の継続的な運用の上でもメリットが大きいのではないか」(山本氏)

山本氏は、経営者に「経営のリアルタイム化」と同じ文脈で「セキュリティのリアルタイム化」について理解してもらうことは可能だとする。

「社内の情報セキュリティやガバナンスの状況を把握し、インシデントがおきた際に即座に開示できることは、経営の説明責任を果たすための必須要件。リモートワークで、社員の働き方が今まで以上に見えにくくなる中で、細かい粒度でリアルタイムに状況を把握し、何かあったら、すぐ『現状はこうなっています』と示せる状況を作るために『ゼロトラスト』が有効だという理由付けはできると思う」(山本氏)

内製化したセキュリティをうまく「運用」していくためのコツ

ZOZOグループでは、今回の脱・境界型セキュリティプロジェクトの実施と運用にあたり、そのほとんどを、自社による内製で手がけている。

「作業を委託した場合、業者には具体的な業務プロセスが分からないので、どうしてもそこから説明する必要が出てきてしまうために、結果として時間がかかってしまう。ZOZOグループには、自分たちで開拓し、作り上げていこうという社風があるので、『だったら、自分たちでやったほうが早い』という意識で、チーム一丸となって移行プロジェクトにも取り組めたと感じている」(荻原氏)

「内製をうまく進めるポイントとして、やっておいて良かったという具体的な施策はあるか」という中野氏の問いに対し、荻原氏は「EDRで検知したアラートをSlackに流すようにしたこと」と答えた。

「EDRで検知されたアラートについては、基本的にSlackに流して、直接、従業員とやりとりしている。ささいなアラートであってもユーザーに知らせてコミュニケーションすることで、一人ひとりにセキュリティを『自分ごと』として捉えてもらいやすくなったように思う。レスポンスも非常に早く、良い傾向だと感じている」(荻原氏)

「リモートワーク」がさらに発展し、「従業員がどこに住んでいても働ける会社」を作っていく段階になると、セキュリティだけでなくIT運用そのもののプロセスも、大きく変える必要が出てくる。具体的な例を挙げると、オフィスに出社しない社員に、業務のためのデバイスをいかに配布するかという「キッティング」と「デリバリー」の問題がある。ZOZOグループでは、今回のプロジェクトで、その課題にも取り組んだ。

「キッティングの部分については、もともと、キッティングを委託していた業者に、私どもが作成したMicrosoft Intuneのホワイトグローブ手順をお渡しして作業を依頼している。

気を付けなければいけないのは、Autopilotによる事前構成の部分。ここについてはPCを調達するときに、メーカーにお願いして作業をしてもらう必要がある。われわれの場合は、デルが強力なパートナーとして協力をしてくれた。PCの調達先は、価格の安さで決めてしまいがちだが、内製化を進める上では、そうした個別の要求に対応してもらえるパートナーかという部分も、あらかじめ見ておく必要がある」(荻原氏)

「ゼロトラスト」を視野に入れたソリューション導入の手順は?

ここからは、企業がITセキュリティを「ゼロトラスト」へと進めていく際の、具体的な順序や、ソリューション選びについての話に移った。

セミナー前半の荻原氏によるプレゼンテーションによれば、ZOZOグループでは、プロジェクト開始当初に、IDを主軸にするセキュリティ基盤として「IDaaS」、デバイス紛失対策のための「MDM(Mobile Device Management)」、振る舞い検知型のデバイスセキュリティを実現する「EDR(Endpoint Detection and Response)」の導入を目標としていたという。現状では、これらに、検討を進める中で導入を決定した「CASB(Cloud Access Security Broker)」を加えた環境が構築されている。

つまり、IAM(IDaaS)→EDR・MDM→CASBという標準的な流れで、段階的に導入・運用が進んでいる──というわけだ。

ZOZOグループでは、企業向けプランの「Microsoft 365 E5」を導入しており、それに含まれるサービスの組み合わせで、業務向けの主要なセキュリティ環境を整えている。業務環境としては、Google Workspace、Slack、Confluence、JIRAといった多様なSaaSを利用。セキュリティソリューションとしては、IDaaSが「Microsoft Azure AD」、MDMが「Microsoft Intune」、EDRが「Microsoft Defender for Endpoint」、CASBが「Microsoft Cloud App Security」といった構成だ。

荻原氏は「CASBのCloud App Securityについては、社員が利用するSaaSとコネクタを通じて連携させており、各SaaSに対する不審なアクセスや振る舞いが見られた場合に、即座にリスクのスコアとアラートを出してくれる。他のソリューションとの統合も図られており、有効に利用できていると感じている」とする。

山本氏は、Cloud App Securityについて「ほとんどのケースでエージェントレスでの展開が行え、用途としてはDLPまでが拡張できる。振る舞い検知による、セッションコントロール、ダウンロード制御などが行え、SaaSのガバナンスを維持する上で有用なソリューションとなっている。当初、Cloud App Securityについては『シャドーIT(野良SaaS)の検知ソリューション』として提供していたが、今後は、SaaSガバナンスという、より本質的な部分での訴求を強めたい」とした。

「個別のシステムを入れていく際の連携構築には手間がかかったか」という中野氏の問いに対し、荻原氏は「EDRやCASBの導入自体は、それほど難しいものではなかった。ただし、CASBについては『リスクが高いと思われる振る舞い』が検知された際に発出されるアラートに対して、対応の判断はシステム管理者側で行う必要がある。そうした点が、システム管理者にとっては『大変』だと捉えられてしまうかもしれない。

また、今後は、SIEM(Security Information and Event Management)の『Microsoft Azure Sentinel』についても活用を検討しているが、SIEMに各システムのログを取り込んで、データを自分たちが使える形に成形していくプロセスは、かなり大変になるのではないかという印象を持っている」とした。

「予算がない」「戦略がない」「人材がいない」「理解されない」──山積する課題をどう乗り越えるか

イベントの最後は、参加者から寄せられた質問や悩みにスピーカーが答えるQ&Aセッションとなった。中でも特に多かったのは、「セキュリティに対して、予算が出ない」「経営に必要性を理解してもらうにはどうしたらいいか」というものだ。

この質問に対し、荻原氏は「セキュリティ対策は確かに重要だが、それに投資をすることで、『従業員の働き方がどう変わるか、結果として、従業員にとっての会社の魅力がどう変化するか』といった目線を意識すると良いのではないか」と回答した。また、中野氏も「ZOZOグループの場合、それに取り組んだことで内製化が進み、スタッフのスペシャリティも高まるという具体的な成果が出ている」とした。

以下、質問内容とそれに対する登壇者の回答をピックアップする。

【質問】社内にセキュリティに関するタレントが不足している。どう進めるべきか。

「ZOZOグループの場合、早い段階でマイクロソフトのプラットフォームを積極的に使っていく方向性を明確にして、それを続けたことで、少人数でも内製化が進められたのではないか。そうすることで、メンバーに必要なスキルセットや方向性が分かりやすくなり、キャリアパスも作りやすくなる」(中野氏)

「当初は、ネットワークプロキシのような形で他のソリューションを入れることも考えたが、そうすると、新たな技術要素が入ってくることになり、さらにタレントが不足することも懸念された。

“希少なタレントを生かす”という意味では、各コンポーネントが統合されていて、単一のコンソールから扱えるようなソリューションを選ぶ──という選択肢は有効だと思う。われわれの場合も、Microsoft 365 E5のEnterprise Mobility + securityにフォーカスして、採用などを行った」(荻原氏)

「技術基盤の方向性を、ある程度明確にすることで、メンバーはキャリアパスを考えやすくなり、それに伴って体制構築もしやすくなる。導入よりも、「運用体制の構築と維持、活用に関する知識と経験」が欠かせないエンタープライズ向けシステムにおいては、有効な方法」(中野氏)

【質問】セキュリティについての社員教育はどのように行っているのか。

「Slackを使ってコミュニケーションするというのも施策の一部だが、ZOZOグループではセキュリティに関するコンテンツの整備にも力を入れている。

情報システム部門だけで作っていこうとすると限界があるが、われわれの場合、PマークやISMSの事務局、開発標準の策定者なども、セキュリティ面でのルール決めと教育を全面的にサポートしてくれている。そうしたことの重要性が、社内に浸透している」(荻原氏)

「ZOZOグループでは、セキュリティ意識向上に向けた社内に対するキャンペーンやマーケティングをきちんとやっている印象がある。これは、他の企業でも参考にできる部分だと思う」(中野氏)

【質問】セキュリティ強度を判断するための基準はどこに置いているか。

「業種や業態によって、守るべきものに対する価値観は異なる。我々の場合、守るべき最も重要なデータは『顧客情報』。これについては、今回の話の中心となっている従業員情報とは、また別のレイヤで対策を行い、より強固な保護を行っている」(荻原氏)

「マイクロソフトの視点で言えば、われわれのソリューションを使うことで、現状のセキュリティやコンプライアンスの状況を『スコア』として可視化できる。このスコアを見ながら『自分たちが守りたいものに対して、このスコアは十分か』『どのくらいのスコアを目指すべきか』といった議論を進められる。そこから、目指すべき状態への道筋をイメージできる」(山本氏)

【質問】新しいサービスを導入する際のセキュリティチェックと、社内文化との整合性をどのようにとっているか。

「Slackに相談用のチャネルを設けている。最初はほとんど利用されていなかったが、今では便利だと思ってもらえるようになり、活用が進んでいる。Slackで気軽に相談をしてもらって、難しい場合には代替案を提示するといった対応を行うことで、対話の中で落ち着く感じ。

フォームによるチェック項目をワークフローで承認する──という方法も併用しており、これは情報システム部門だけでなく、各部署向けにオープンにしている。結局のところ、丁寧なコミュニケーションが、一番の解決策になると思う」(荻原氏)

【質問】部署異動によるロールの解除や追加を自動化する方法としてはどのようなものがあるか。

「ロールの解釈が質問の意図に合っているか分からないが、われわれの場合は、Azure ADのSSOと連携したアプリケーションへのアクセス許可について、組織のグループ単位で行っている。アプリケーションに割り当てたAzure ADのグループ内をメンテナンスすれば、組織に必要な権限が動的に割り当たるよう工夫している。人事マスタとしては、サイボウズのkintoneを使っており、それとの連携で作業を半自動化できないか、検討している」(荻原氏)

【質問】セキュリティに関する全体的な戦略を用意できない。

「全体観がないと、泥沼の局地戦、モグラたたき的な対応から抜け出せないので、『セキュリティの全体戦略』は絶対に必要。ただ、経営層には、アプリケーションも、インフラも、基幹系も、情報系も、セキュリティもすべて同じ『IT』と捉えられてしまいがちなのも事実で、各レイヤーの優先順位をどうつけるかは、たしかに難しい」(中野氏)

「繰り返しになるが、戦略を立てるには、まず『現状把握』が必要。Microsoft 365の場合、必要なセキュリティソリューションがビルトインされているので、まずは無料で必要な部分だけをオンにして、現状を把握するアセスメントも提供している。それをもとに、投資範囲を決めていくことも可能」(山本氏)

【質問】ZOZOグループでは、結局VPNをどういう目的で使っていく方針なのか。

「VPNは、開発者によるオンプレミスの開発環境へのアクセスに利用される想定。必要最低限の接続にとどめる方針」(荻原氏)

【質問】オンプレミスとVPNの利用を削減する理由は?

「レガシーなシステムへの依存は避けるべき。そこに詳しい人に、貴重なヘッドカウントを割きたくない。多くのシェアを持つクラウドを活用できる人のほうが、市場価値が高いと考えている」(荻原氏)

「IT投資は『人材の市場価値を上げるために欠かせない』という側面がある。過度にレガシィを抱え続け、それを放置することは、採用における競争力を下げるとともに、新技術への挑戦を望む人材の離職につながる。その結果、長期的には組織の弱体化を進行させる可能性がある」(中野氏)

「マイクロソフト社内で公開されているレポートでは、ゼロトラストへの移行で、企業ユーザーのサービス利用数、利用頻度が上がったというデータも出ている。ベンダーの立場としても、レガシーからの移行を進め、より多くのモダンなサービスを活用して、企業の生産性を高めてほしいと願っている」(山本氏)

【質問】現在、セキュリティ担当者が兼任で3人とのことだが、どのくらいの人数が十分だと考えているか。

「専任で3人は欲しい。まず、2~3名くらいで回してみると、そこで専門性やノウハウが蓄積されていく」(荻原氏)

内製化プロジェクトを通じてチームが一つに

イベントは活発なディスカッションを経てクロージングを迎え、山本氏と荻原氏がコメントを述べて締めくくった。

「プロダクトの背景にある、エンジニアリングの思想や方向性といった部分で、マイクロソフトがユーザーに対して伝えられていないことが、まだたくさんある。今回のようなイベントを含め、さまざまな場でコミュニティと会話を続けながら、企業のゼロトラストセキュリティへの移行、デジタルトランスフォーメーション(DX)の実現に貢献していきたい」(山本氏)

「昨年(2020年)来のコロナ禍以降、ZOZOグループでも短期間で全面的に働き方を変える必要に迫られ、脱・境界型セキュリティを前提としたリモートワーク環境を一気に前進させることになった。

今回のプロジェクトは、私個人にとっても、コーポレートエンジニアリングという領域に面白さとやりがいを実感できたという点で、大きな価値があったと思っている。また、プロジェクトを通じて、チームに一体感が出てきたことも、大きな効果だった。今、構築している環境をベースに、これからも継続的な運用体制の確立、そして、よりビジネスに貢献できるIT環境の実現に向けて励みたい」(荻原氏)

なぜ、『脱・境界型セキュリティ』の実装が進まないのか──原因と対策を考える