企業の情報資産やデータを守るための「ITセキュリティ施策」は、ITそのものの進化に伴って変化する。特に「クラウド」の登場以降、サービスを提供するためのシステムやデータの「置き場所」は、徐々に社外へと移ってきた。

システムを使うユーザーの働き方も変化しており、2020年のコロナ禍以降には「リモートワーク」のニーズが急速に拡大している。つまり、アクセスされる側のシステム、システムを使うユーザーの両方が「社内」から、ITセキュリティ担当者の目が届きにくい「社外」へと分散していることになる。

企業のネットワークやシステムを「社外」と「社内」に分け、その接続点にファイアウォールやセキュリティゲートウェイ、IPS/IDS、DLPなどを設けてシステムやデータを保護する従来のやり方は「境界型」のセキュリティモデルと呼ばれる。

しかし、クラウドやリモートワークの拡大で、これまでの「境界型」のセキュリティモデルは、十分に機能しなくなりつつある。ITの新しい調達スタイル、働き方の変化に伴う新しいシステムの使われ方に対応しつつ、重要な情報資産を守っていくためには、従来とは異なる「脱・境界型」のセキュリティモデルを実現していく必要がある。

このような変化の中、企業のITセキュリティ担当者は現在のトレンドをどう捉え、どのような形でセキュリティの業務部門を描けばいいのか──。

2021年3月、この解を考えるオンラインセミナーが開催された。「なぜ、『脱・境界型セキュリティ』の実装が進まないのか──原因と対策を考える」と題したセミナーには、今、まさに脱・境界型セキュリティに取り組んでいるZOZO コーポレートエンジニアリング部 ディレクターの荻原直也氏、日本マイクロソフトでセキュリティ分野を担当する、Microsoft 365ビジネス本部 プロダクトマーケティングマネージャーの山本築氏が登壇。AnityAの中野仁を聞き手に、クラウド時代のセキュリティのあり方について議論した。

「新しい働き方」を実現するために──ZOZOが挑んだ「脱・境界型セキュリティ」

コロナ禍を契機に働き方を変えようと思った時、脱・境界型セキュリティは避けて通れなかった──。こう話すのが、ZOZOテクノロジーズの荻原直也氏だ。その経緯と実装のプロセス、ビジネス面での効果を「脱・境界型セキュリティの展開とアフターコロナを見据えた働き方改革」と題したプレゼンテーションで紹介した。

ZOZOグループは、日本最大級のファッション通販サイト「ZOZOTOWN」の運営で知られる。主にビジネス面については「ZOZO」、それに関わる開発や技術運用などは、荻原氏の所属する「ZOZOテクノロジーズ」が担当している。グループ全体の社員数は1280人、そのうちテクノロジーズ所属の社員は405人だ。

同社のエンドポイントデバイスの構成は、社内で利用されているデバイスは、Windows機が約4000台、macOS機が約500台、iOS機(iPhone)が約80台にのぼる。また、ローカルで「Active Directory」を構築しているのも特長だ。

今回、同社が「脱・境界型セキュリティ」を目指すこととなったきっかけは、「リモートワーク」の推進計画だったという。近年、人材確保を目的に、社員にとって働きやすく、多様な働き方を認める施策が多くの企業で試みられている。その一環として「オフィス出社を前提とした業務プロセスを変え、同時に、広く分散するアプリケーションやユーザーを保護できる、脱・境界型のセキュリティに取り組む必要があった」と荻原氏は言う。

業務プロセスについては、これまで社内の「ファイルサーバ」を中心に行われてきた情報共有やワークフローをGoogle Workspace、Confluence、Slackといったクラウドサービスを軸に行えるよう、切り替えを進めた。

利用するクラウドサービスや、ユーザーのリモートワーク頻度の拡大に合わせて、セキュリティも「社内のセキュリティを固める」ことに主眼を置く境界型から、IDとデバイスを中心とした「脱・境界型」へと移行する必要があった。

構成要素としては、IDを主軸としたセキュリティ基盤(IDaaS)、デバイス紛失対策としてのMDM(Mobile Device Management)、振る舞い検知型のデバイスセキュリティを実現するEDR(Endpoint Detection and Response)、オンプレミスに残るシステムも視野に入れたIDaaSとSAML連携が可能なVPN機器の導入を目標に据えたという。

システム構成としては、最終的にマイクロソフトの「Microsoft Enterprise Mobility + Security E5」に集約した。IDaaSは「Azure Active Directory(Azure AD)」、MDMは「Microsoft Intune」、EDRは「Microsoft Defender for Endpoint」という組み合わせだ。当初、EDRについては他社のソリューションを利用する案もあったが「プロジェクトを進める中で、Microsoft Defender for Endpointが、macOSに対応した」ことから集約を決めたという。

「私自身も、マルチOSへの対応は重要だと考えていて、その点でマイクロソフトの戦略に乗った形になる。また、今後はマイクロソフトのセキュリティ戦略や技術的なノウハウに明るい人材を採用していくことが自社の強みになるとも考えている」(荻原氏)

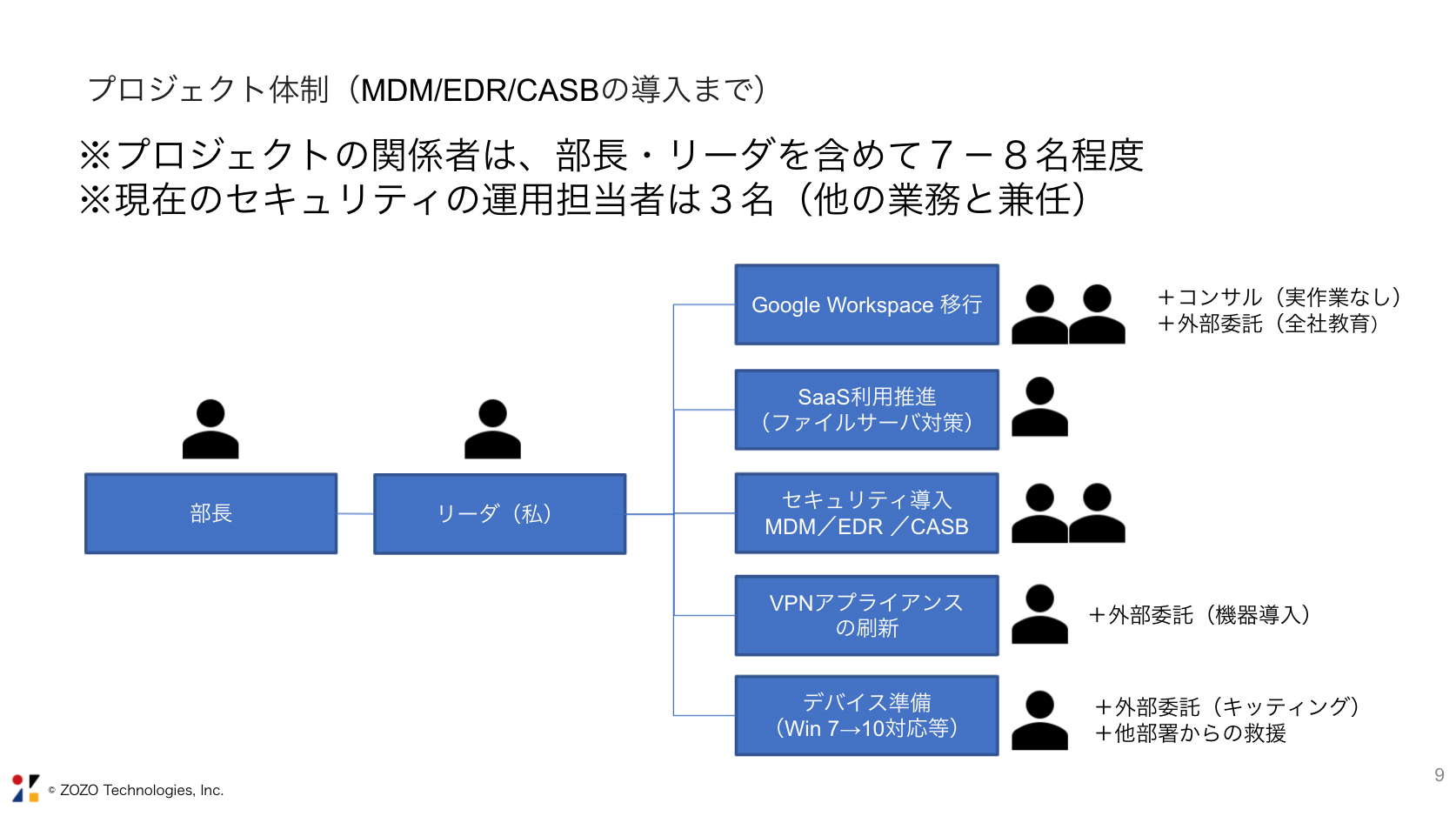

プロジェクトの体制は、部長やリーダーを含めて7人から8人。外部委託も一部利用したものの、大部分は社内の人材でプロジェクトに取り組んだという。このことは「導入後の運用フェーズにおいても、大きなメリットを生んでいる」(荻原氏)とする。現在のセキュリティ運用は、兼任の3人で行っている。

プロジェクトは、2018年11月にスタートし、ZOZOグループでコロナ禍による「原則在宅勤務」がスタートする2020年4月までに完了した。全体のシステム環境としては「Microsoft365 E5」「VPNアプライアンス」に、Microsoft Azure上で提供されるSIEMである「Azure Sentinel」の組み合わせによる構成となった。

「移行以前との違いとして、EDRと連携したリアルタイムリスク評価の仕組みが新たに取り入れられている。また、Microsoft Cloud App Securityのアプリコネクタによって、Azure ADと連携できるアプリケーションの数が圧倒的に増えており、セキュリティもより強固になった」(荻原氏)

荻原氏は、今回のプロジェクトを実施した中で「良かったこと」を6項目、「うまくいかなかったこと・想定外だったこと」を3項目挙げた。

「良かったこと」6項目は以下のとおりだ。

1.Active Directoryによるグループポリシーの活用

2.「Microsoft Cloud App Security」のアプリコネクタ連携が便利

3.「Microsoft Defender for Identity」の重要性

4.「Microsoft Azure AD Application Proxy」の活用

5.Azure ADと連携したVPNアプライアンスが便利

6.Slackを使った従業員とのコミュニケーション

1については、Active Directoryのグループポリシーを活用し、各エンドポイントデバイスに関わる「旧アンチウイルスソフトのアンインストール」「Intuneのインストール」「EDR導入」といった作業を半自動化できた点を大きなメリットとして挙げている。4000台を超える既存デバイスの設定作業を、少人数で実施するにあたっては必要不可欠な機能だったという。

4については、Azure Application Proxyの活用で、社内にある業務アプリケーションへのアクセスはVPNを経由せずに行える環境を実現できたとする。これにより、VPNの利用率は、導入以前の3~4割にまで削減された。

6は、リモートで業務を進める社員とのセキュリティ上の連絡を「Slack」で行えるようにするという運用上の工夫だ。同社では、新たに導入したEDRなどのセキュリティシステムがアラートを発した場合、その出力先をSlackに集約している。これにより、運用担当者と、該当する社員との間でのコミュニケーションがスムーズに行えるという。今や、Slackは「従業員との主要な連絡手段のひとつだ」という。

一方で、「うまくいかなかった・想定外だった」 2項目として挙げられたのは以下だ。

1.旧アンチウイルスソフトのアンインストール作業に一部苦戦

2.CASB(Cloud Access Security Broker)は運用者に委ねられる

1は、以前利用していたアンチウイルスソフトが、見た目上アンインストールできていても、どこかに残骸を残す仕様となっていたことで生じたトラブルだという。その状態のままEDRを適用したところ、業務アプリケーションの動作に一部不具合が生じた。原因を調査したものの、対応策を見つけ出すには至らず、結果的に不具合が生じたデバイスについては、OS再インストールで対応したという。

2は、CASBにおいて監視され、アラートが出た「怪しい挙動」について、そのリスクや対応についての判断は、運用者側で行う必要があるという点だ。現在、同社では兼任の担当者が運用を行っているが「EDRやSIEMも含めて、専任チームによる運用の必要性を感じつつある」という。

そのほか、同社ではコロナ禍への対応も兼ねつつ、IT運用の方法についていくつか改善を図った。例えば、業務用のWindows PCについて、自宅配送を実現するためのゼロタッチキッティングを採用した。この際、ローカルのActive DirectoryをAzure ADと同期する「Hybrid AD」では、設定にあたって従業員が会社に来なければならないため、Azure ADによる、Autopilotのホワイトグローブ展開を採用したとする。

また、リモートワークが進む中で社内環境に接続しない端末が増加したことで、これまでオンプレミスで利用していたWSUS(Windows Server Update Services)によるWindows Update管理が難しくなった。これについては、Azure上でサービスとして提供されている「Windows Update for Business」と「Microsoft Intune」による管理へと切り替えを行った。

また、今後については「Windows Virtual Desktop」による仮想デスクトップ環境や、SIEMである「Azure Sentinel」の活用範囲拡大なども検討しているとする。

ZOZOではコロナウイルス感染症の終息後に、「週2出社・週3リモートワークの新しい働き方」へ移行すると公表し、ZOZOテクノロジーズでは日本全国どこに居住していても就業可能な「全国在宅勤務制度」などの導入を通じて、アフターコロナに向けた新たな「働き方改革」の取り組みを行っている。

荻原氏は「こうしたビジネス上の取り組みが可能になるのは、IT環境での脱・境界型セキュリティがベースにあってこそ。新しい働き方の実現と、境界型セキュリティからの脱却は、深く結びついた一体の取り組みとして進めていく必要がある」と述べて講演を締めくくった。

「ゼロトラスト」の本質は「すべてを信用しないこと」ではない

日本マイクロソフト、山本氏の講演は、「脱・境界型」のセキュリティモデルとして、現在注目を集めている「ゼロトラスト」について、その概要と現状を整理する内容となった。

米国国立標準技術研究所(NIST)の定義によれば、「ゼロトラスト・アーキテクチャ」(ZTA)とは、「情報システムおよびサービスにおいて、正確なアクセス許可を行う際の不確実性を排除するために設計された概念、アイデア、およびコンポーネントの関係(アーキテクチャ)を提供するもの」とされている。

山本氏は、この定義をひきながら「現在、ゼロトラストという言葉がバズワード的に注目される中で『あらゆるアクセスを信頼しない』という部分が殊更に強調されているが、本質はそこではない。NISTの定義によれば、ゼロトラストとは本来、相手を信頼して、正しくアクセスさせるための方法論であり、そのために不確実性をいかに排除するかに焦点が当てられている」と指摘した。

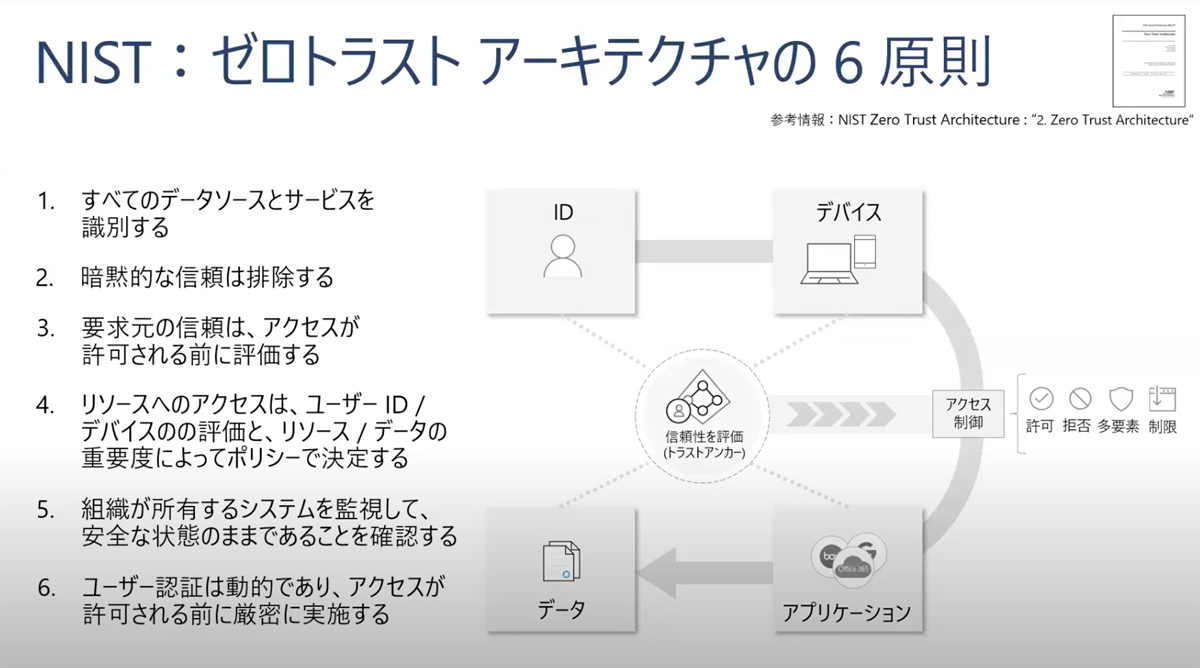

また、NISTでは「ゼロトラスト・アーキテクチャの6原則」として、

1.すべてのデータソースとサービスを識別する

2.暗黙的な信頼は排除する

3.要求元の信頼は、アクセスが許可される前に評価する

4.リソースへのアクセスは、ユーザーID/デバイスの評価と、リソース/データの重要度によってポリシーで決定する

5.組織が所有するシステムを監視して、安全な状態のままであることを確認する

6.ユーザー認証は動的であり、アクセスが許可される前に厳密に実施する

を挙げているが、このうち最も難しいにもかかわらず、十分な議論が行われていないポイントは、1つ目の「全てのデータソースとサービスを識別する」ことであるとした。

「自社のIT環境を考えてみれば分かると思うが、これを教科書どおりにやろうとすると、すぐに破綻してしまう。実際に、自社のセキュリティをゼロトラストベースに移行していくにあたっては、最初のステップで、データソースとサービスをどこまで識別しておく必要があるかを「バランスをとりながら」決定し、将来的なロードマップを描くことが重要。そこが最も悩ましい部分でもある」(山本氏)

「ゼロトラスト」は、セキュリティ確保の方法論を指す言葉であり、現在の市場には、ワンボックスで導入して即時「ゼロトラスト」を実現できるような製品は存在しない。多くのベンダーは、これまでに提供してきたソリューションに、ユーザー側での環境実現を支援するような機能を付け加えたり、新たなコンポーネントを付け加えたりといった形で、対応を進めている。

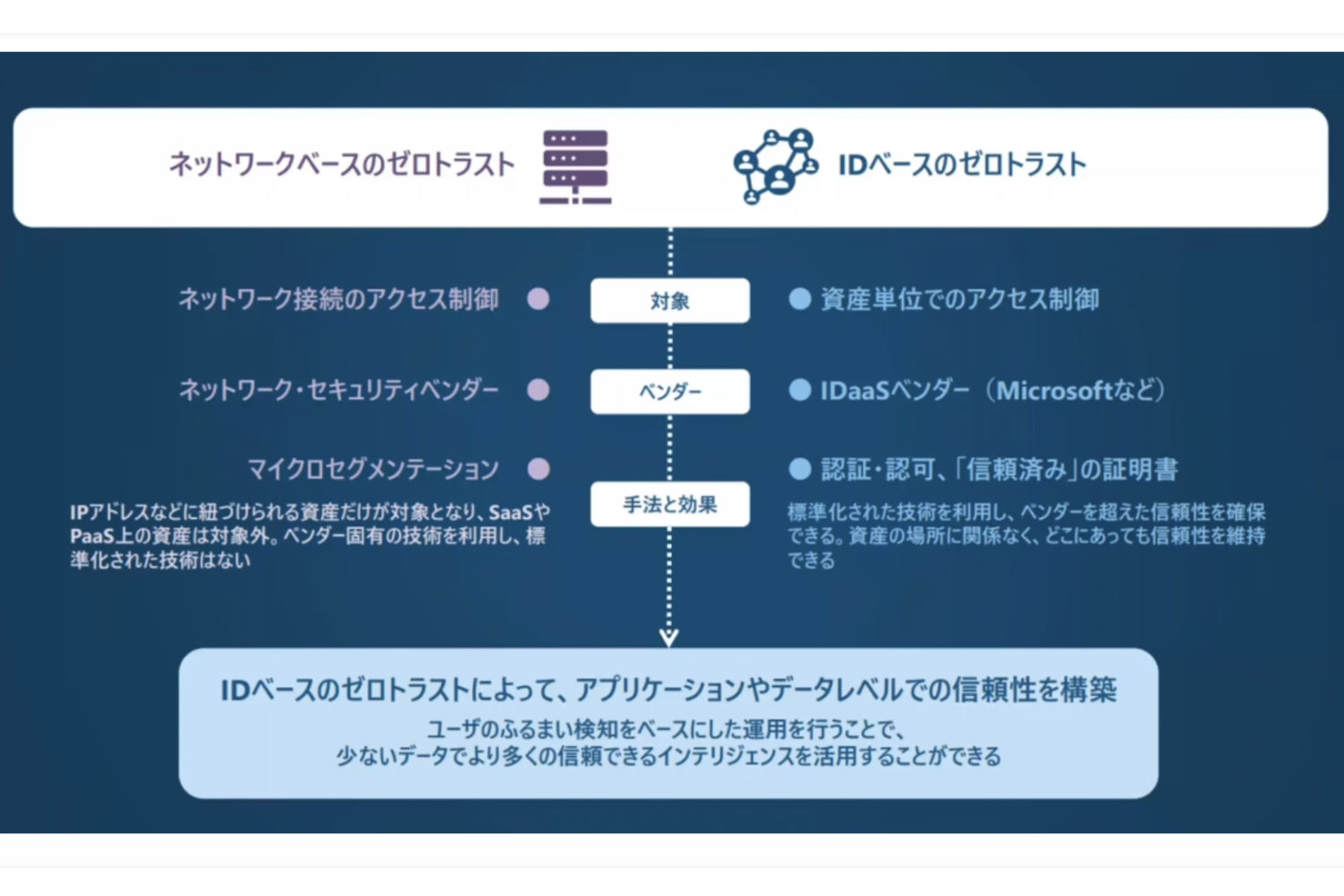

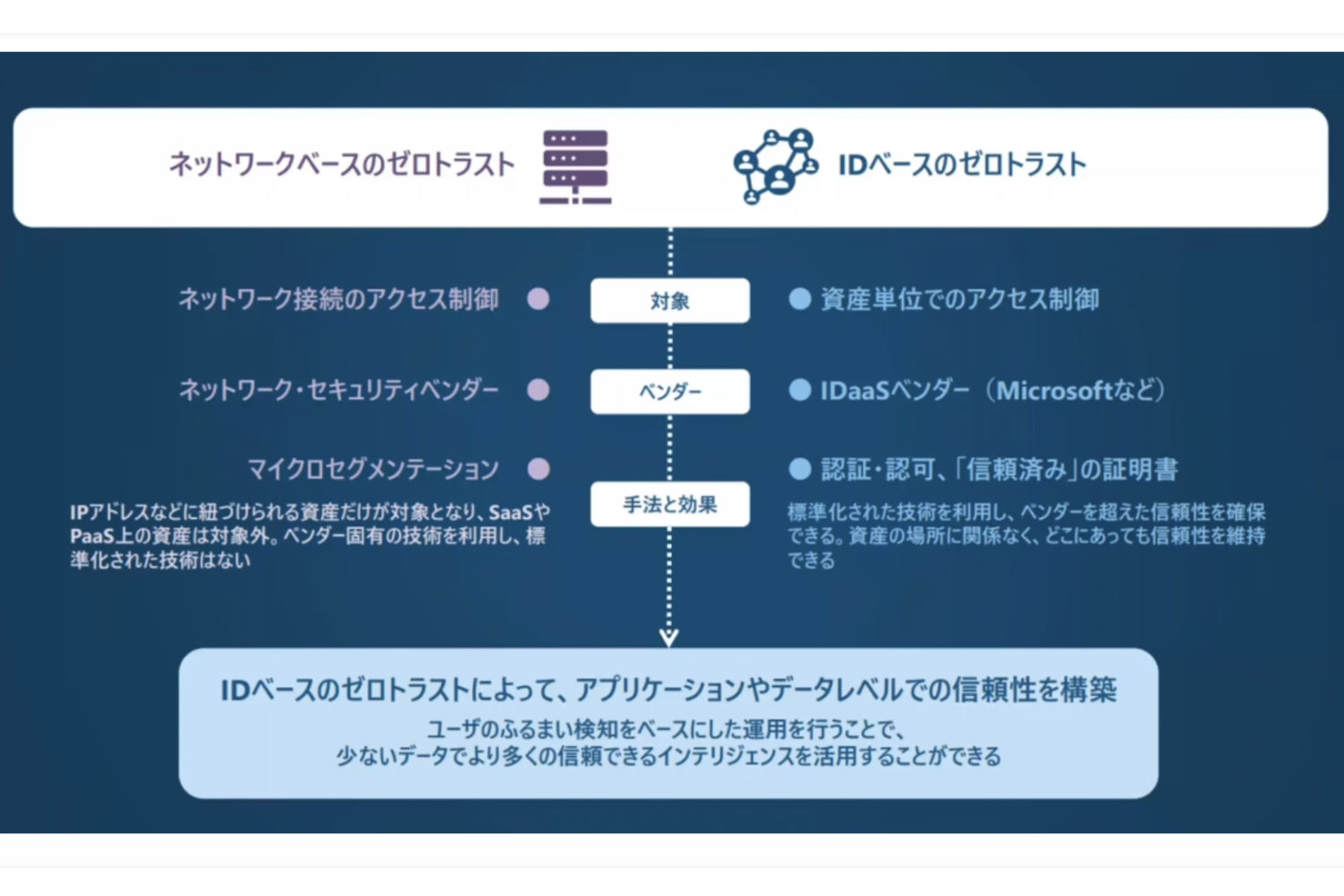

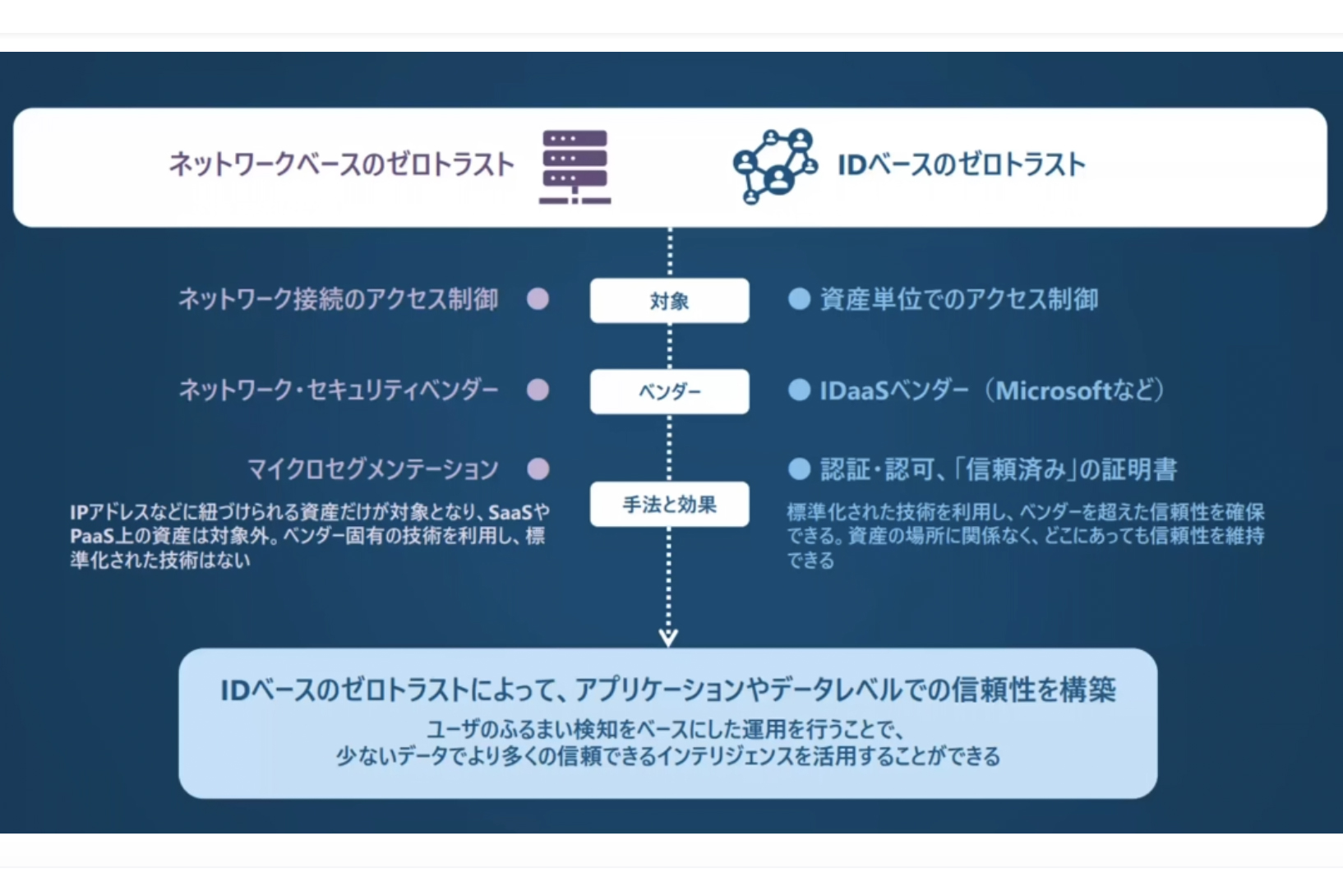

そうした中で、「ゼロトラストを実現するためのアプローチには、大きく2つの傾向が出てきていることを理解してほしい」と山本氏は述べた。その2つの傾向とは「ネットワークベースのゼロトラスト」と「IDベースのゼロトラスト」だ。

これらは、比較して優劣を論じる性質のものではなく、セキュリティ製品の提供ベンダーが、従来から強みを持っている領域に、ある程度依存する形で傾向が分かれている。ユーザーは、それぞれのコンセプトと、自社の特徴に照らして、より適したものを選択する。ちなみに、マイクロソフトのアプローチは「IDベース」だ。

ネットワークベースのゼロトラストでは、ネットワークのマイクロセグメンテーション化や、クラウドサービスの利用拡大などによって局所的に発生する過剰なトラフィック負荷を分散する手法として注目される「ローカルブレイクアウト」といった、ネットワークトポロジーの変化に対応する形で、それぞれのセグメントでのトラフィックを監視、制御するという方法をとる。

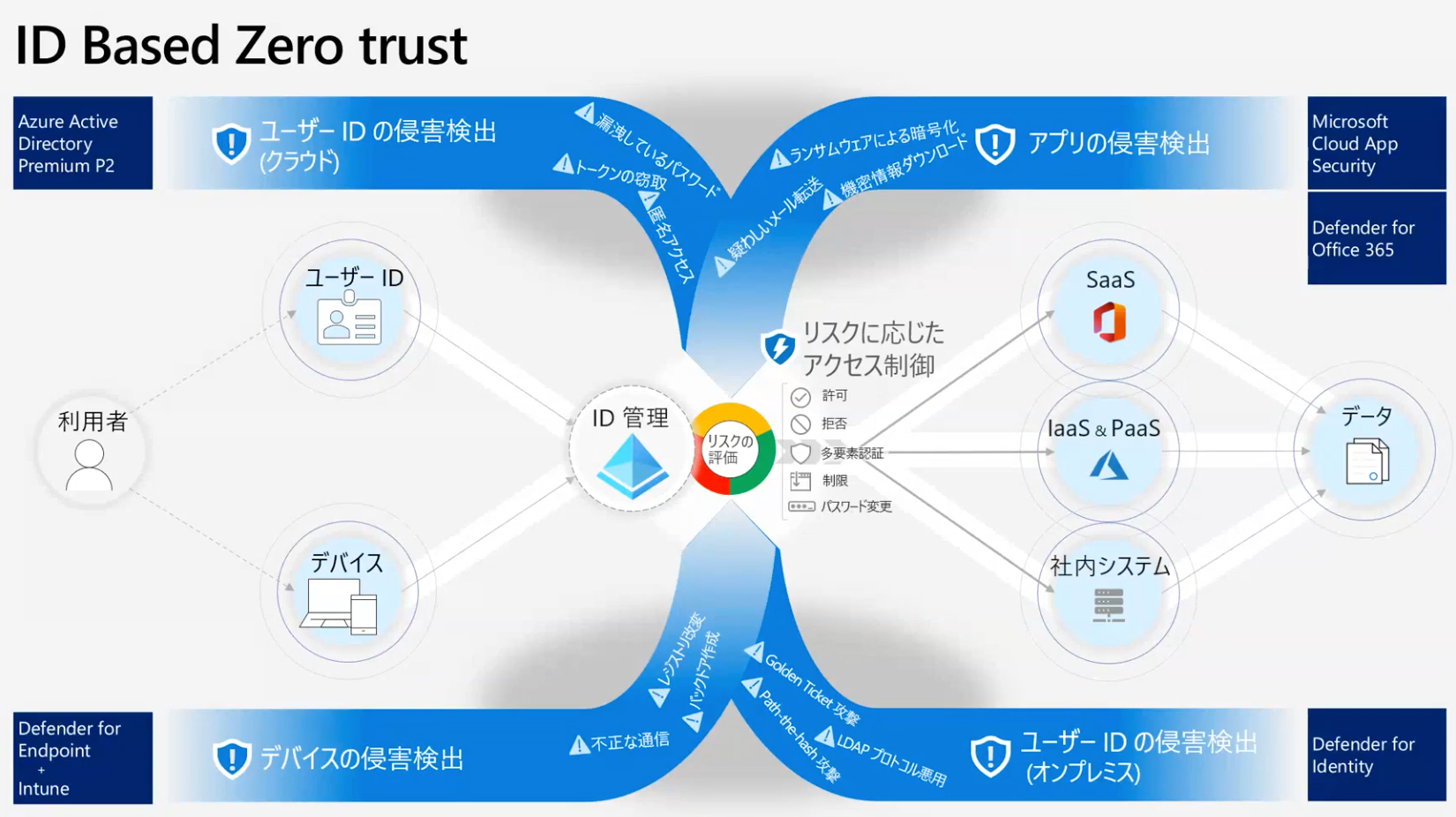

一方、IDベースのゼロトラストでは、ユーザーがシステムにアクセスするために用いるIDとデバイスの組み合わせを軸に、都度、システムがそのリスクレベルを評価し、要求されたリソースへのアクセス可否や、管理者へのアラート発出を制御する。この「リスクレベル評価」については、大部分が自動化されており、ユーザーが評価ルールを一から作成する必要はなくなっているという。

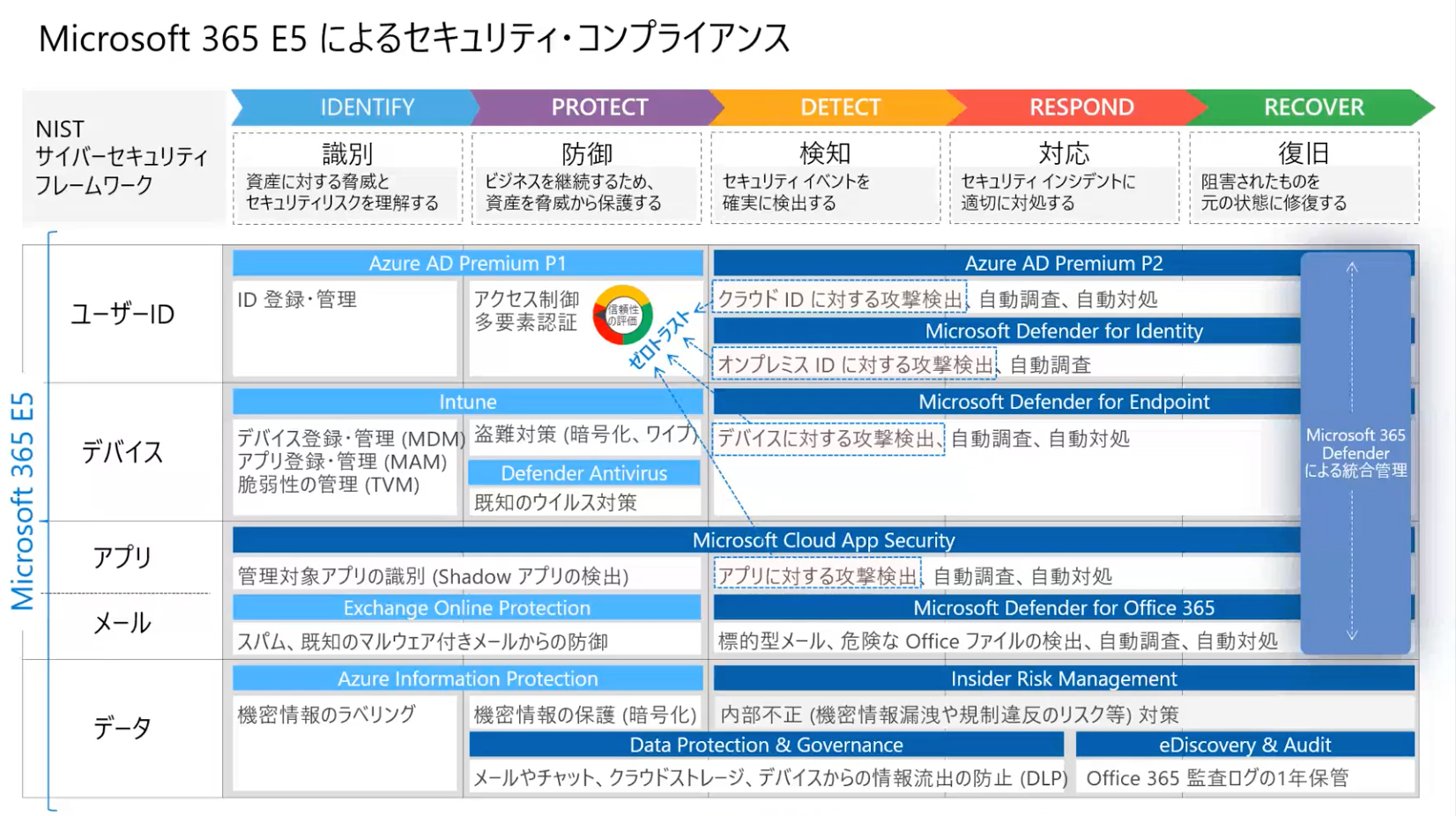

マイクロソフトでは、こうしたIDベースのゼロトラスト環境を実現していくための機能を、生産性向上アプリケーションやITセキュリティ機能を包括的に提供するサブスクリプションサービス「Microsoft 365」の企業向けプランの一部として、既に組み込んでいる。ユーザーは、自社のIT環境や、ロードマップの実現状況をみながら、順次、必要な機能を「オン」にしていくことで、段階的にゼロトラストな環境を構築していけるという。

山本氏は、「マイクロソフトソリューションの特長は、オールインワンであること」とする。近年、企業のITセキュリティを取り巻く環境は複雑化が進んでおり、構成要素ごとに、その領域で最も適していると判断されたベンダーのソリューションが併存する「ベスト・オブ・ブリード」の構成になっていることが多い。

近年の高度化したサイバー攻撃の状況を正確に把握し、インシデント発生を防ぐためには、さまざまなレイヤで取得される膨大なログや、発出されるアラートを集約し、関連付けて分析する必要がある。

もし、導入されている各ソリューションの連携が十分でなければ、その「集約」「分析」「判断」といったプロセスに、余計な手間や時間、あるいは見落としなどが発生するリスクも高まる。オールインワンソリューションのメリットは、そうしたリスクを極小化できるところにもあるとする。

「ゼロトラストなセキュリティを実現していくために最も重要なのは、現在の自社のIT環境を把握した上で、ID、デバイス、メール、アプリ、データといった各レイヤを、どんな順番で移行していくかといったプランニング。Microsoft 365の企業向けプランには、既に計画を段階的に実現していくための機能がビルトインされている」(山本氏)

なお、日本マイクロソフトは、セキュリティソリューションベンダーのラックと共同で「ゼロトラスト時代のSOC構築と運用ガイドライン」というドキュメントをリリースしている。特に企業でSOC(Security Operation Center)運用に関わる担当者にとっては、ゼロトラストの基本的な知識から、具体的な実践方法までを把握する上で、有用な資料となりそうだ。

オンラインセミナーの後半では、講演を行った山本氏、荻原氏に、AnityAの中野氏が加わり、実際に「脱・境界型セキュリティ」を目指す企業が直面する課題や解決策についての鼎談セッションが設けられた。こちらの内容については、記事の後編でレポートする。

なぜ、『脱・境界型セキュリティ』の実装が進まないのか──原因と対策を考える